Informe de la Interrupción del Servicio (2021/05/03) y Proyectos de Capacidad

Quad9 fue el blanco de un ataque de denegación de servicio distribuido que comenzó a las 16:10 UTC el 3 de mayo, el cual perduró durante unos noventa minutos en los sitios más afectados. Aunque el servicio no dañó a la mayoría de nuestras sedes (en la mayoría de las ciudades no se produjo ninguna interrupción), se dio el caso de que los usuarios de Quad9 en algunas de las sedes con gran población de Norteamérica y Europa, y de menor medida en Asia podrían haberse dado cuenta del porcentaje elevado de fallas en la resolución de DNS o del rendimiento ralentizado durante una parte o la totalidad de ese tiempo.

En resumen, este ataque fue breve pero significativo, y se centró en algunas ciudades grandes donde tenemos interconexiones densas con otras redes. Quad9 ha venido trabajando de por sí para expandirse considerablemente y así poder hacer que los ataques como éste sean menos perjudiciales en el futuro, ya sea proporcionando recursos en las principales ciudades y expandiéndose la cantidad de sedes desde donde brindamos las solicitudes de DNS.

Antecedentes de los Flujos de Tráfico de Ataques (DDoS)

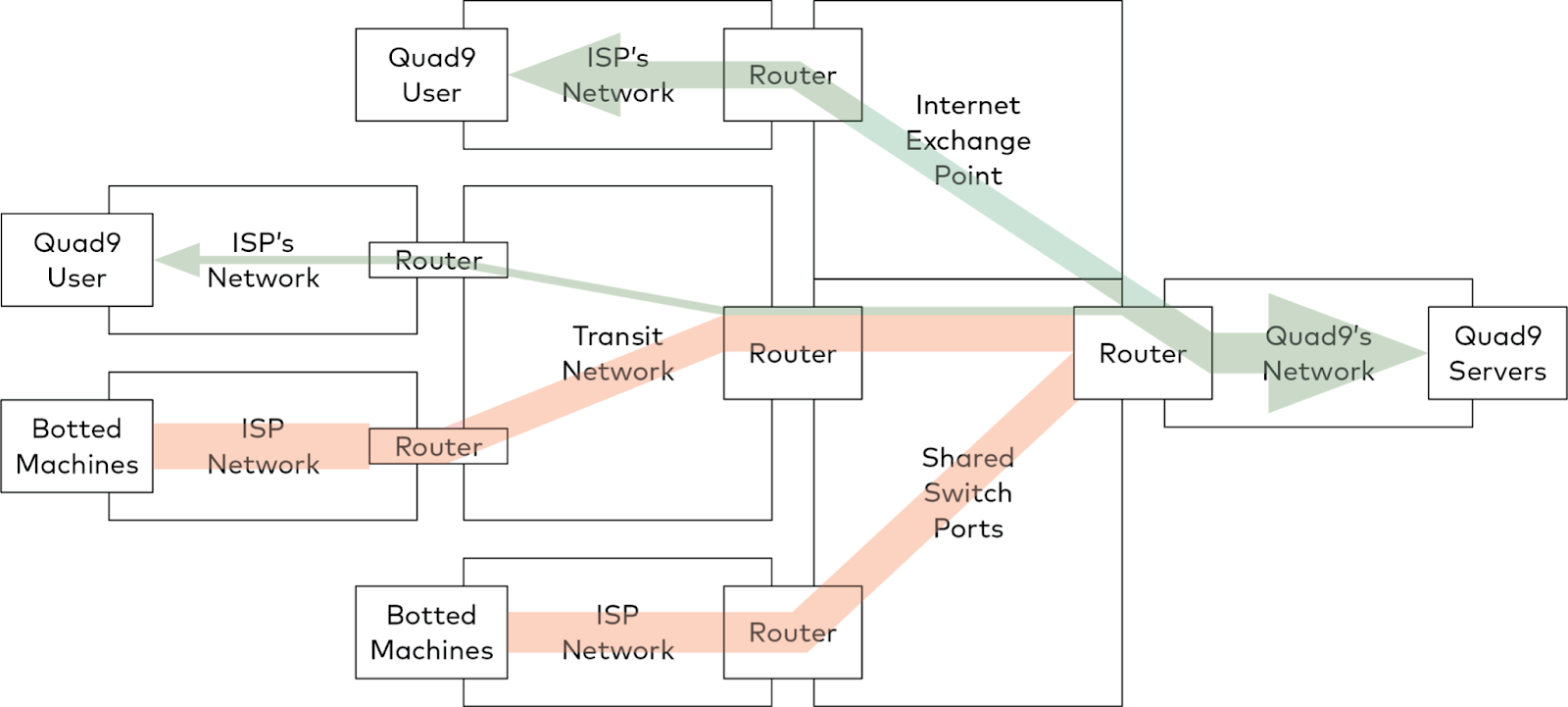

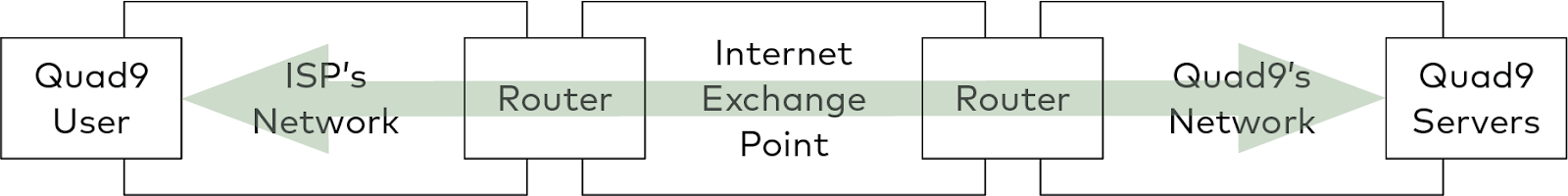

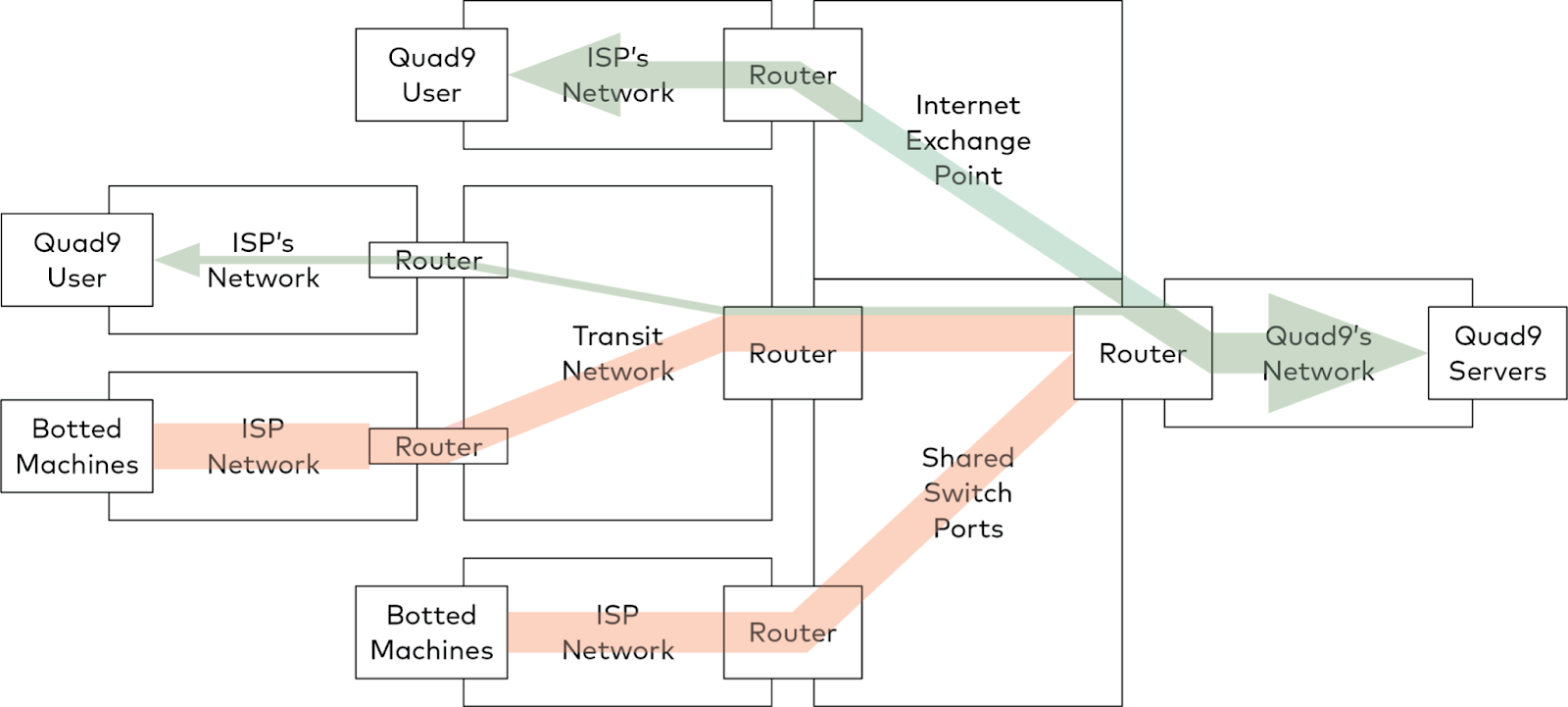

Como todas las grandes redes, Quad9 se interconecta con el resto del Internet a través de peering (redes similares o pares) para la mayoría de intercambios de paquetes informáticos. Peering es el intercambio bilateral de tráfico entre nuestras redes y otras redes de Internet, tale como las de los Proveedores de Servicios de Internet quienes abastecen la banda ancha de internet a los usuarios de Quad9. Cuando un usuario envía una consulta a los servidores de Quad9, el PSI (Proveedor de Servicios de Internet, de las siglas del inglés ISP) del usuario elige un Punto de Intercambio de Internet (IXP) cercano y nos entrega la consulta allí. Nosotros le contestamos y ellos lo reenvían al usuario. Muchos de los grandes Proveedores de Servicios de Internet (sigla del inglés ISP) han consagrado interconexiones con nuestra red en muchos IXP, por lo general de diez a cien gigabits por segundo en cada lugar.

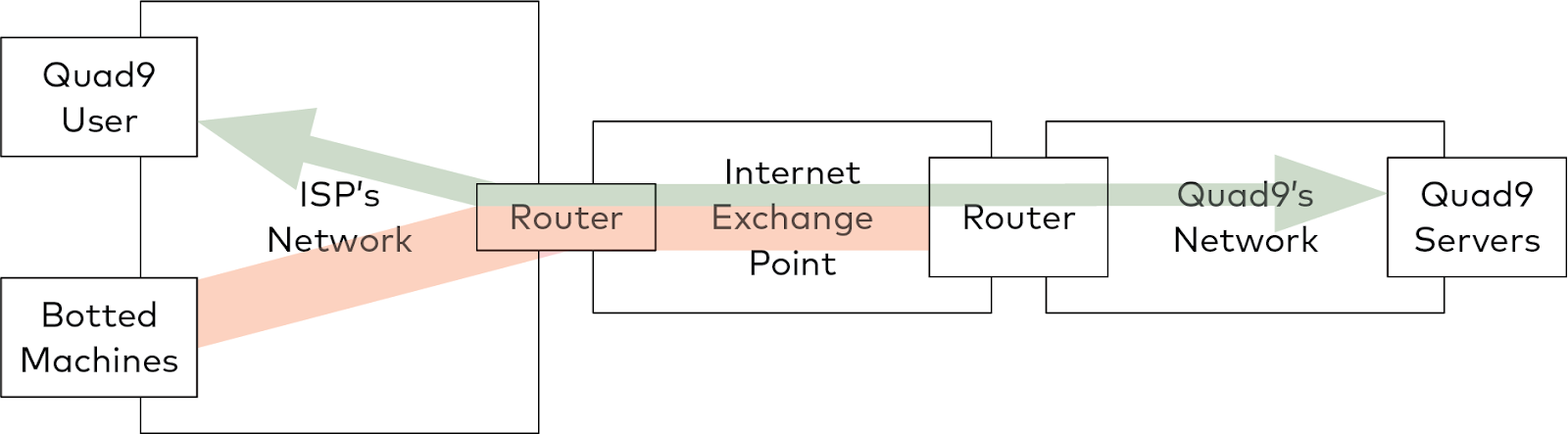

En un ataque de denegación de servicio distribuido (DDoS), el atacante depende de máquinas "robotizadas" (conocidas como bots); los ordenadores que le pertenecen a usuarios habituales dentro de sus hogares y oficinas, pero que se han infectado debido a un malware (software malintencionado) que malversa la banda ancha del Internet de los usuarios para enviar tráfico de ataque. Aquel tráfico de ataque se enfrenta al tráfico legítimo, además si es suficiente en relación con el tráfico legítimo, los paquetes no válidos excluyen al tráfico legítimo, y el ataque tiene éxito al negar el servicio a los usuarios legítimos. (Quad9 en realidad defiende a los usuarios finales en contra de muchas de las variantes de este tipo de ataques, al bloquear los dominios de software maliciosos y servidores de control que permiten a los autores u operadores de estas redes DDoS a ejecutar sus ataques, sin embargo, no podemos imponer a nadie a utilizar Quad9, por lo que en la actualidad todavía muchos sistemas están desprotegidos y se pueden utilizar para generar tráfico de ataque si se infectan).

Los PSIs más pequeños, y los PSIs (Proveedores) que no están mejorando activamente su infraestructura, podría depender de los puertos compartidos en los IXPs (Puntos de Intercambio de Internet), o podrían depender de un proveedor de tránsito de largo recorrido para alcanzar a nuestras redes. En estos casos, las consultas de DNS legítimas que nos envían los usuarios, pueden combinarse junto con cantidades considerables de tráfico de ataque antes de llegar a los obstáculos restringidos. En estos obstáculos, los paquetes legítimos se descartan junto con el tráfico de ataque en la controversia por atravesar a nuestra red.

Este ataque en particular fue una agresión de meditación volumétrica, el cual se hace valer de las debilidades de los protocolos y los servidores insuficientemente protegidos para amplificar el tráfico desde las máquinas bots (robotizadas) antes de que se dirija a nuestra red. No queda claro por qué se inició el ataque, sin embargo, esto no es una condición insólita y el propósito determinante no tiende a ser fácil. Los análisis anticipados indican que posiblemente se utilizó la amplificación CLDAP, un tipo de ataque que se conoce bien pero que, por desgracia, sigue siendo eficaz, posiblemente unido a otros métodos de ataque de amplificación. Nuestra infraestructura de enrutamiento y filtrado fue capaz de absorber el tráfico donde se percibió, de esta forma ni uno del tráfico de ataque alcanzó a nuestros servidores reales, los cuales no vieron ningún tráfico inusual durante el ataque, sino la controversia en los obstáculos de capacidad más alejados en Internet y fuera de nuestro control significó que durante el ataque a muchos usuarios legítimos se les negó el acceso a esos servidores.

Quad9 está sometido a constantes ataques en bajos niveles. Algunos de aquellos ataques se producen a nivel de protocolo: paquetes DNS malformados, altas cantidades de consultas dirigidas a dominios o hosts específicos, ataques de "ping flood" (Saturación de comunicación) o tráfico que, intencionalmente o no, intenta provocar que falle nuestros sistemas y software o provocar resultados inesperados contra algún tercero. Estos tradicionalmente se asimilan sin mayor incidencia, ya que tenemos una gran cantidad de sedes (aproximadamente 170) y la capacidad de cada una de ellas suele ser suficiente para soportar estos eventos sin que los clientes legítimos se den cuenta de algún problema. No obstante, los eventos DDoS son cada vez más desafiantes, con cientos o incluso miles de gigabits por segundo de tráfico de ataque, y en las formas más concentradas algunos sitios podrían experimentar la pérdida de paquetes mientras que otros permanecen operativos. Los patrones de tráfico de ataque cambian en función del origen del mismo ataque, por lo que existen algunos medios que Quad9 está trabajando para disminuir las posibilidades de que un ataque produzca interrupciones o cortes.

Compañeros locales, compañeros frecuentes

El Internet funciona mejor como un modelo cooperativo: los operadores de red y los editores de contenidos trabajan juntos para mejorar la experiencia de los usuarios finales. Para reducir el impacto de este tipo de ataques, esperamos que los operadores de la red colaboren para construir un Internet más rico en interconexiones.

En este caso, los usuarios que no se vieron afectados fueron aquellos cuyos proveedores de servicios de Internet no albergaban un número considerable de máquinas reflectoras de CLDAP, y cuyos ISPs se conectaron con nosotros directamente, empleando interconexiones de capacidad suficiente y que se repartió a través de una geografía adecuada. No cobramos por la interconexión ni por nuestros servicios, y cualquiera es bienvenido a reunirse en cualquier punto de intercambio de Internet público compartido e interconectarse gratuitamente con nuestro socio de peering PCH en 10gbps o 100gbps. Hacer esto, y hacerlo en el mayor número de lugares posible, es lo que ayuda a evitar que los ataques DDoS tengan éxito.

En zonas como la de Fráncfort, se ve un volumen importante de tráfico procedente de operadores en cuyos países Quad9 tiene equipos, pero muchos de estos mismos operadores no se asemejan con Quad9 o con nuestros socios de peering en sus propias naciones. Vemos esto como una oportunidad desperdiciada, lo que es más un caso evidente que dichas fallas que se miren a nivel local provocan fragilidad en la red de manera que no es evidente a simple vista. La falla para mirar a nivel local mediante las redes más grandes es muchas veces también un abuso de la posición predominante del mercado por parte de los operadores dentro de sus propios países y una invitación a los reguladores de las comunicaciones nacionales para que intervengan y corrijan dicho abuso, ya que ninguno de nosotros quiere un Internet diseñado por los reguladores. Cuando las interconexiones se distribuyen lo más ampliamente posible, los ataques DDoS como este tienden a disiparse en lugar de concentrarse.

Este caso fue un claro ejemplo de cómo aquella cooperación y distribución puede mejorar el rendimiento incluso en condiciones de ataques desfavorables: nuestras sedes IX nacionales y regionales, además de las redes que las conectan se vieron de menos interrupciones o ninguna debido a la sobrecarga de tráfico de DDoS, pero algunas sedes de "centros de interconexión" con volúmenes desmesuradamente densos de las redes interconectadas que se abrumaron con el tráfico. Los puntos de acceso en la red son puntos que evidentemente concentran los problemas durante un DDoS, y un peering más amplio en ubicaciones más diversas ayudarían a remediar esos problemas en muchos casos, o por lo menos a reducir el número de usuarios que verían los efectos de un ataque.

Sabemos que peering no siempre será una opción debido a las políticas, los costos o las realidades políticas, e incluso cuando se distribuye bien peering, siguen existiendo obstáculos en ciertos modelos de interconexión, tales como conexiones muy "candentes" para proveedores de alojamiento de sitios web que pueden generarse cantidades muy desproporcionadas de tráfico de ataque, o las redes que solo tengan una presencia muy local y pocas oportunidades de ubicación IX las cuales se interconectan. Para contrarrestar esto, estamos trabajando constantemente para encontrar formas que hagan que Quad9 sea más fuerte incluso en aquellos lugares en los que otras redes presentan dificultades para interconectarse directamente o en los que la densidad es naturalmente superior (véase más abajo), sin embargo aun así esperamos que los operadores de redes miren a nivel local: mejorará la experiencia para la base de usuarios de todo el mundo, no solo para el tráfico DNS de Quad9, sino para todos los destinos y orígenes del tráfico.

Cómo trabaja Quad9 para anticiparse a los ataques de DDoS

Mientras existan técnicas de mitigación que puedan aplicarse a los ataques DDoS volumétricos, una protección acertada es mayormente una cuestión de ser lo suficientemente grande como para seguir dando servicio a todas las solicitudes legítimas mientras que al mismo tiempo se asimila y desecha el tráfico de agresión - no existe sustituto para "más" como estrategia. En este contexto, "más" quiere decir puertos de gran capacidad, en más zonas IX, con más máquinas, así como con más proveedores de tránsito y más interconexiones peering.

Quad9 está trabajando para ofrecer estas cinco soluciones:

- En nuestras más grandes ciudades por volumen de consultas, Quad9 está actualizando la capacidad de los puertos entre nuestros servidores y nuestros socios de tránsito y peering, así como instalando equipos adicionales.

- En la mayoría de nuestras sedes más grandes de por sí se programaron para ambas, actualizaciones importantes de la capacidad de los servidores (~2x) o para interconectar (~10x), o ambas en los siguientes 30-60 días.

- Nuestro socio de peering PCH ha comunicado hace poco la primera de muchas mejoras de interconexión que avanzan de 10G a 100G circuitos en las grandes zonas de IX, lo que proporciona más capacidad por encima de nuestros equipos y permite establecer más sesiones de peering con mayores volúmenes de tráfico.

- Quad9 sigue expandiéndose tanto geográficamente como en más sedes de IX: En los últimos dos meses, el servicio se ha puesto en marcha en 6 nuevas sedes, y tenemos otras 30 sedes pendientes de la implementación o activación en aproximadamente los siguientes 60 días, lo que llevará a Quad9 a más de 200 sedes en todo el mundo.

- Tenemos varios anuncios pendientes sobre la expansión con nuevos patrocinadores de tránsito y homólogos (peering) que reducirán considerablemente los tiempos de espera, añadirán la capacidad de banda ancha y la resiliencia de DDoS, además de aumentar nuestro rastro de servidor en gran medida, los cuales serán los cambios más importantes en nuestra red en varios años - también tendremos una publicación sobre esto en nuestro blog brevemente. Si su red o negocio de acogida(hosting) posee un rastro multicontinental y una estructura de comunidad sólida de BGP para los ASN de tránsito, estaríamos muy interesados en discutir oportunidades de patrocinio que permitan a Quad9 seguir expandiéndose.

Hemos venido previniendo tanto el crecimiento de nuestra base de clientes pero además el de este tipo de ataques, sin embargo no existe una red que esté totalmente aislada de los efectos de los DDoS. Solo podemos esperar a que se reduzca los resultados negativos aunque no podemos evitar los ataques. Somos perseguidores de lo que creemos que son las soluciones tanto desde una perspectiva a corto como a largo plazo para anticiparnos a los atacantes y al crecimiento natural del tráfico DNS recursivo, sin embargo, los acontecimientos de la semana pasada en algunas ciudades se antepusieron a nuestros recursos para enfrentarse a un ataque concentrado. El equipo de Quad9 está trabajando muchas horas y realizando una gran labor para ampliar la red y el servicio, lo que esperamos que nos sitúe por delante de estos problemas en un futuro próximo.

Lo que el usuario puede hacer: Alternar las Direcciones derivadas de Quad9

Para mejorar el rendimiento en el futuro, instamos a todos los usuarios de los servicios de Quad9 a que habiliten nuestras direcciones derivadas sustitutas para cualquier de los servicios DNS de Quad9 que se utilice. Tener tanto la dirección principal como la alternativa permite a los servidores DNS de los clientes cambiar de dirección en caso de que haya un problema con una de las redes, incluso si ese problema está muy ubicado en una ciudad determinada, un proveedor o incluso una red doméstica que tenga problemas. Esta resiliencia incorporada forma parte del protocolo DNS, pero debe configurarse para que funcione correctamente. Si sus dispositivos o su red utilizan 9.9.9.9, asegúrese de que 149.112.112.112, así como 2620:fe::fe, estén también configurados en la lista de resolución de cualquier sistema que utilice Quad9 para la resolución DNS, ya que esto puede hacer que cualquier problema futuro de la red sea menos perceptible. Consulte nuestra página Direcciones de servicio para obtener una lista completa.

¿Quiere ayudar? Considere donar a Quad9: somos una organización sin fines de lucro cuyo objetivo es proteger la privacidad y la seguridad de los usuarios finales. Su patrocinio va directamente y solo a esos objetivos. Dependemos de nuestra comunidad de usuarios para ayudarnos a financiar las actualizaciones que nos permitan mejorar el tiempo de funcionamiento, mejorar la seguridad que ofrecemos y mantener la privacidad de sus datos DNS.